OBJETIVO

Plan pensado para PYMEs que no disponen de una protección básica o que, aun teniéndola, no cuentan con un plan de ciberseguridad adaptado a la actividad económica desarrollada, para implantarlo, y para definir y aplicar la documentación básica de su Sistema de Gestión de Seguridad de la Información (SGSI) según ISO 27001 y ENS (categorías media-alta), y realización de un caso de uso adaptado al negocio en el área de la ciberseguridad.

TIPOLOGÍA DE ASESORAMIENTO: Básico.

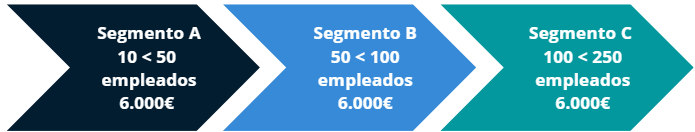

IMPORTE DE LA AYUDA:

ACTIVIDADES

- Conocer la situación actual de la empresa frente a riesgos, identificando los activos y datos más valiosos para la actividad de la empresa.

- Garantizar la continuidad del negocio frente a posibles incidentes de seguridad, minimizando el riesgo de interrupciones en la actividad empresarial.

- Elaborar y proporcionar un plan de respuesta detallado ante brechas de seguridad, definiendo protocolos y actuaciones específicas en caso de ciberataque.

- Establecer y definir de forma conjunta con la pyme una estrategia de ciberseguridad personalizada a corto y medio plazo.

- Cumplir con las regulaciones y estándares de seguridad relacionados con la protección de datos y la seguridad de la información.

- Preparar la documentación básica para la implantación de un SGSI (ISO27001 y ENS media-alta) para un servicio core ofrecido a clientes o a AAPP.

- Desarrollo y ejecución de un caso de uso adaptado al negocio utilizando las técnicas apropiadas, en el área de ciberseguridad.

- Identificación de oportunidades o posibles usos de la IA en el ámbito de la ciberseguridad.

- Evidencias de la celebración de la reunión presencial de inicio de la prestación del servicio de asesoramiento, que se determinarán en cada convocatoria.

- Evidencias de celebraciones de reuniones intermedias, que se determinarán en cada convocatoria.

- Evidencias de la celebración de la reunión presencial final tras la prestación del servicio de asesoramiento, que incluya los resultados obtenidos y la conformidad del beneficiario al servicio prestado, que se determinarán en cada convocatoria.

- Diagnóstico inicial:

- Elaboración de un Análisis de vulnerabilidades, que incluya:

- Inventario y recopilación de información de los sistemas y fuentes a evaluar.

- Auditoría de los activos identificados y pruebas de penetración (pentesting).

- Listado de vulnerabilidades detectadas.

- Listado de dispositivos y servicios vulnerables.

- Resultados:

- Elaboración de un plan de protección del negocio que cubra las necesidades detectadas en la organización, mediante la definición de una Política de seguridad que defina las medidas a implementar sobre los medios y sistemas de acceso a la información:

- Gestión de usuarios. Autenticación, política de contraseñas fuertes.

- Protección de correo electrónico / servidores /end-points.

- Copias de seguridad con mecanismos específicos anti ransomware.

- Actualización y parcheo periódico de software.

- Elaboración de un plan de continuidad de negocio enfocado a la protección de las personas y sistemas de la organización, así como al restablecimiento oportuno de los procesos, servicios críticos e infraestructura, frente a eventos de interrupción o desastre. El plan debe incluir al menos los siguientes puntos clave:

- Gestión ante incidentes de seguridad.

- Gestión de vulnerabilidades.

- Medidas de respuesta y recuperación.

- Cumplimiento legal: medidas para el cumplimiento del RGPD, incluyendo registro e inventario de actividades de tratamiento de datos de carácter personal.

- Caso de uso: Análisis de vulnerabilidades con resultados de las pruebas realizadas y recomendaciones.

- Diagrama AS-IS sobre el cual se representen los elementos de los sistemas de información de los que dispone la organización y como se relacionan entre sí.

- Resultados de las pruebas de pentesting: reporte de las pruebas realizadas que incluya un resumen, metodología utilizada, hallazgos e impacto.

.

.